Seguridad proactiva y reactiva

Tan importante es prevenir intentos de hacking o disrupción de la disponibilidad, como saber actuar y tener un plan de recuperación en caso de que un ataque sea perpetrado.

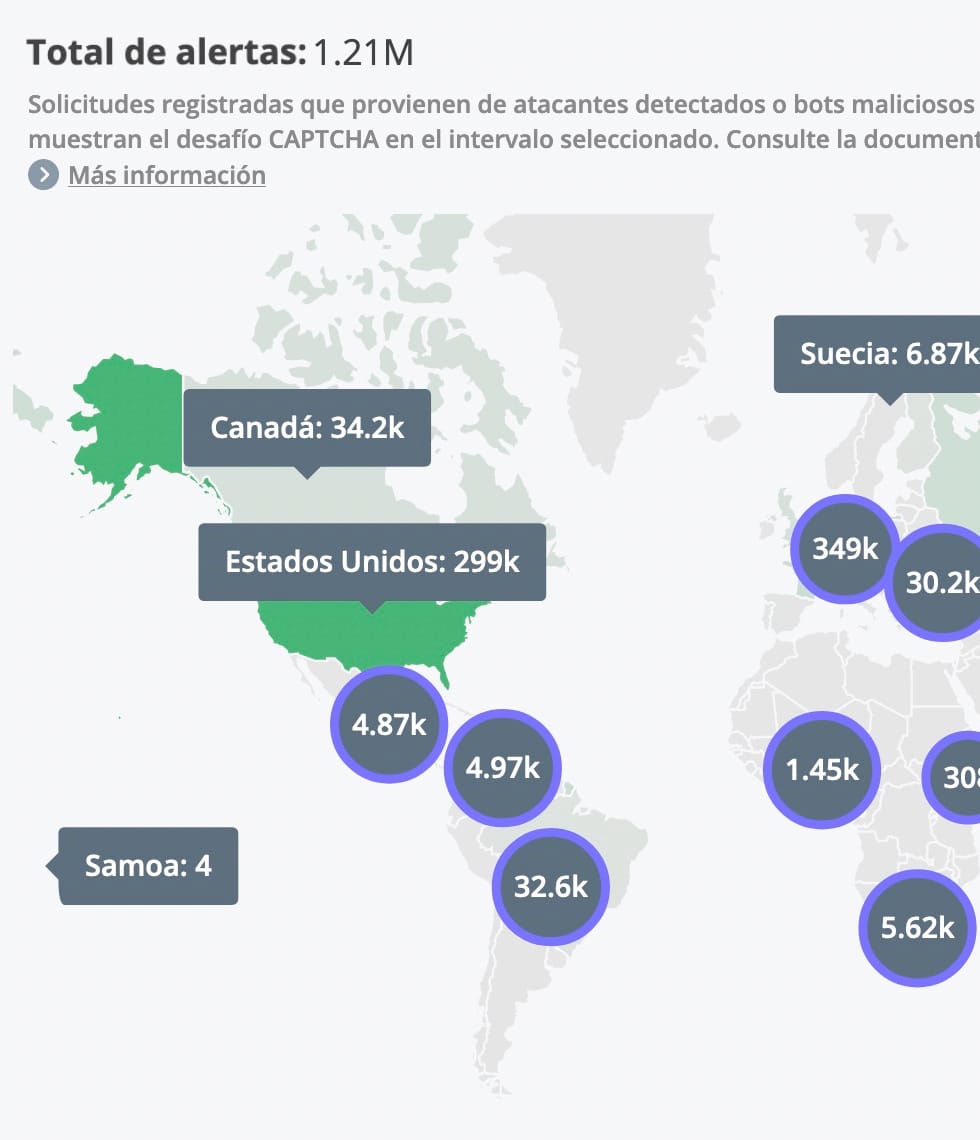

Hackers, nuestro día a día

Llevamos 19 años luchando contra todo tipo de ataques día sí y día también, desarrollando protocolos y defensas para todo tipo de situaciones.

Firewall hardware y software

Primer mecanismo de defensa contra ataques DDOS y filtrado inteligente de accesos para usuarios legítimos.

Análisis de peticiones

Miles de reglas analizan cada acceso identificando vulnerabilidades antes de impactar en la aplicación.

Machine Learning

Imunify360 diferencia humanos de bots usando IA y lista negra global de amenazas.

Tus datos siempre seguros

Protección integral de ficheros, bases de datos, correos y configuraciones con nuestra estricta política de seguridad y recuperación.

Almacenamiento NVMe

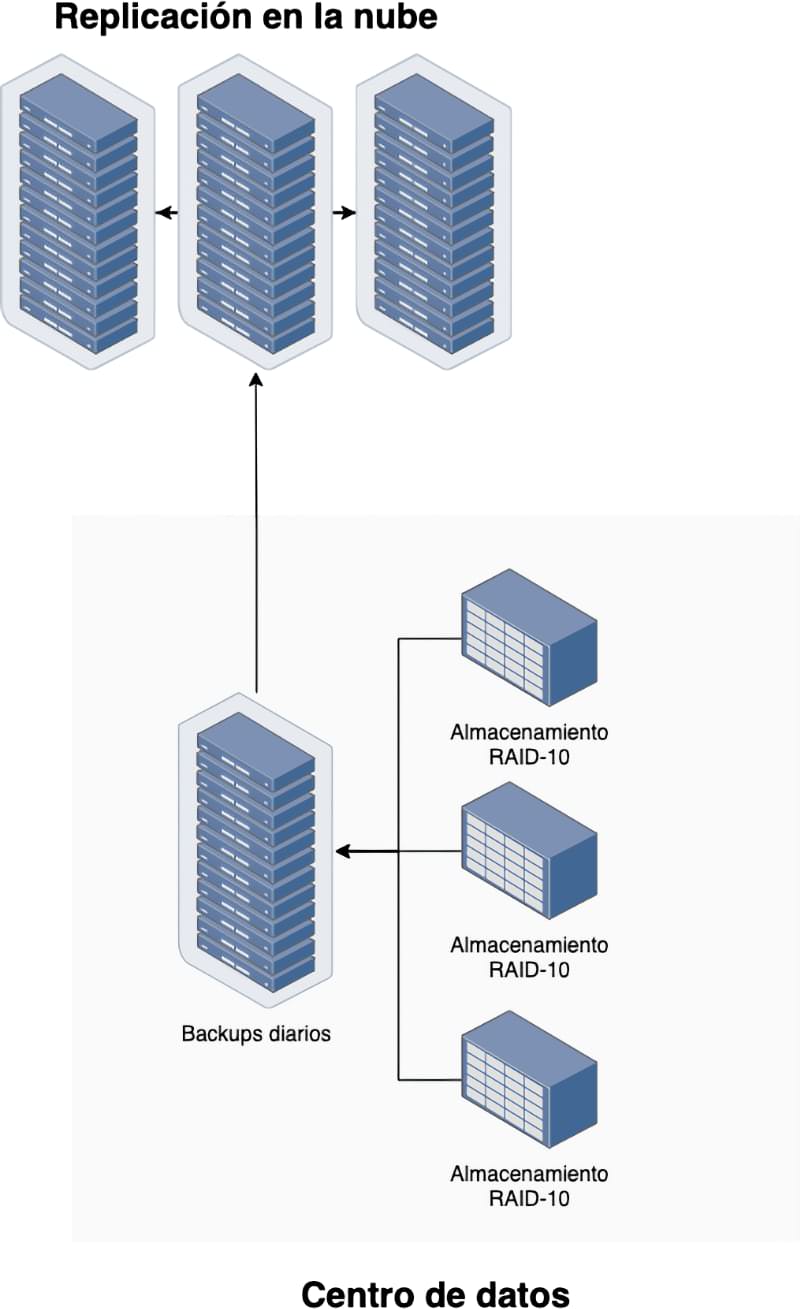

SSD NVMe empresariales en RAID-10 para máximo rendimiento, fiabilidad y redundancia.

80 puntos de restauración

50 puntos de restauración de los últimos 50 días, 15 puntos de restauración de las últimas 15 semanas y 15 puntos de restauración de los últimos 15 meses.

Redundancia múltiple

Copias encriptadas en servidores independientes y respaldo adicional en la nube B2.

Control de procesos

Identificación y bloqueo de vulneraciones con restauración automática de ficheros infectados.

Auditoría de accesos

Registro detallado de accesos con alertas por conexiones desde ubicaciones no habituales.

Certificados SSL gratis

Certificados SSL gratuitos para proteger tus conexiones web y datos confidenciales.

Seguridad asíncrona

Análisis de seguridad en paralelo sin detener peticiones legítimas, manteniendo el rendimiento.

Preparados para lo peor

Protocolo 0.00001% que incluye redundancia geográfica y servidores independientes.

¿Listo para empezar?

Comprueba de primera mano el rendimiento, flexibilidad y seguridad de nuestros servicios